ssh 命令使用

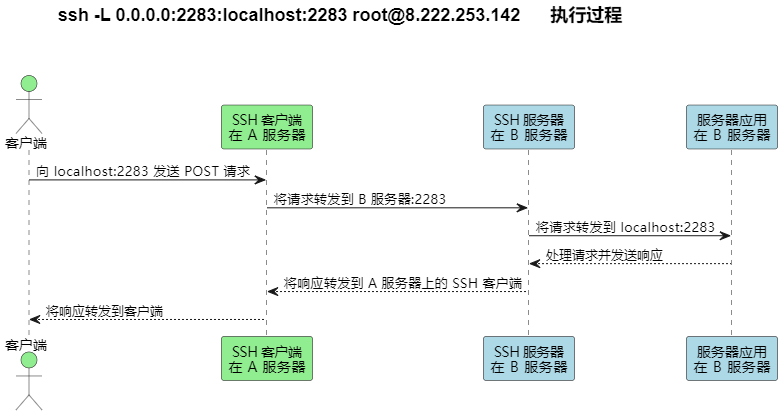

ssh -L 0.0.0.0:2283:localhost:2283 root@8.222.253.142 执行过程

用gpt4生成流程图输入题词

ssh -L 0.0.0.0:2283:localhost:2283 root@8.222.253.142 这个命令的执行流程图请画出来,用一次模拟post请求串起来 ,把a服务和b服务用不同的颜色标记 ,把文字替换成汉字,用puml形式输出。

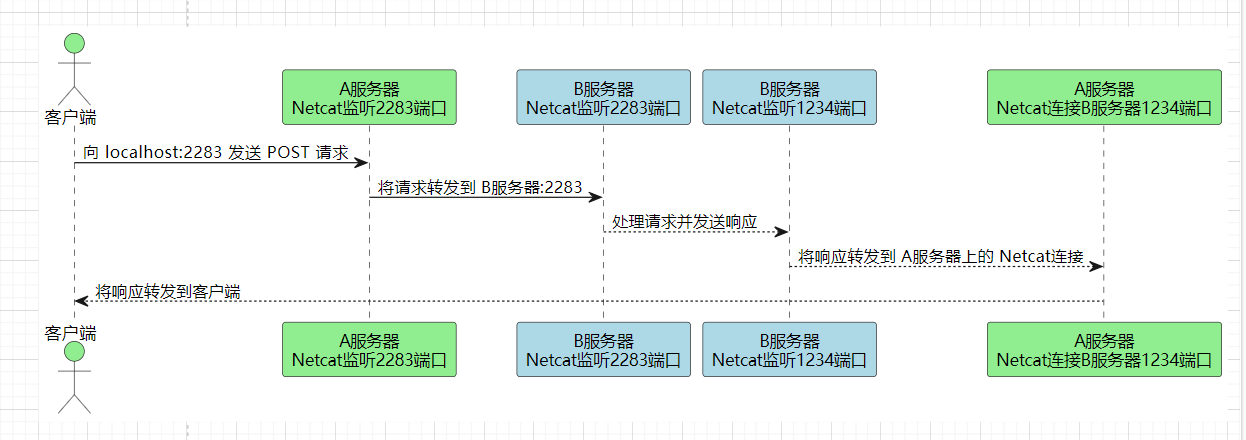

nc命令可以实现同样功能,流程图如下

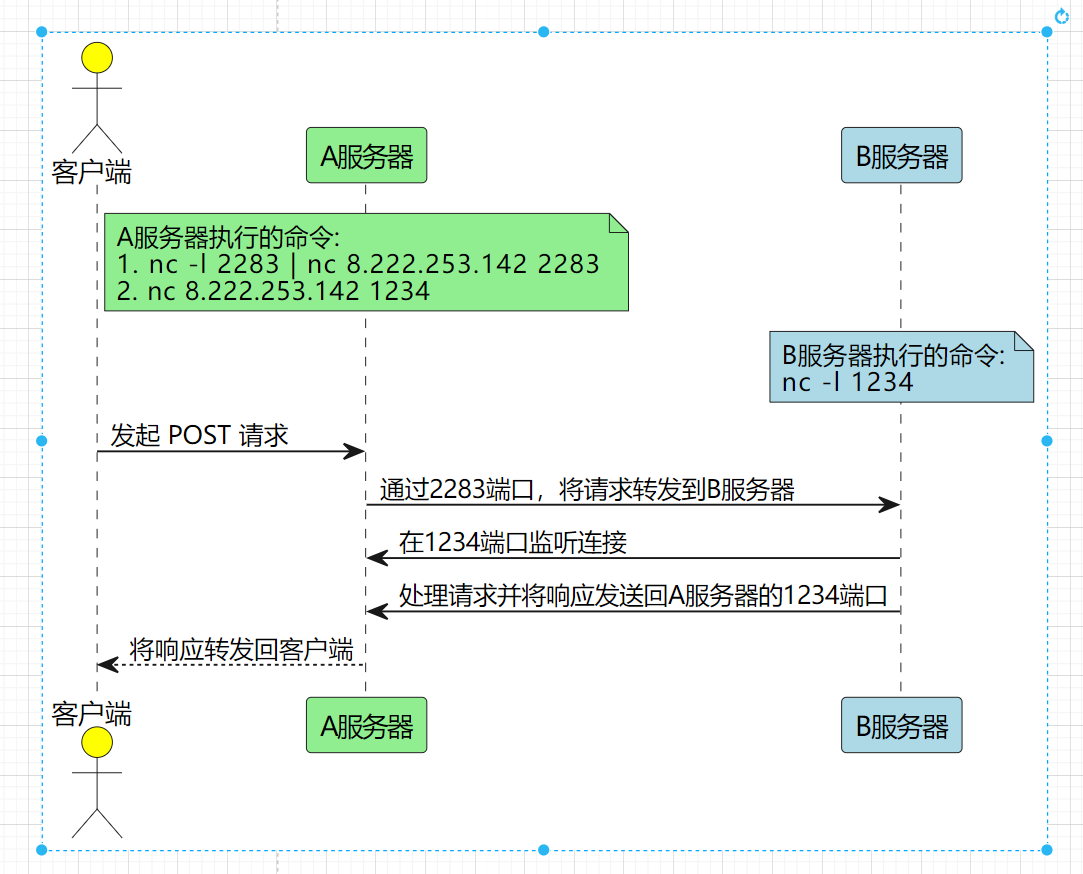

我的提问时:a服务器是内网设备,b是公网设备,gpt4的回答如下:

对于这个问题,您是对的。由于NAT(网络地址转换)和防火墙的存在,B服务器可能无法直接连接到A服务器(内网设备)。这就是为什么SSH隧道(使用-L或-R选项)在这种情况下特别有用,因为它们可以穿越NAT和防火墙。

然而,如果你仍然想使用Netcat,你可以尝试在A服务器上创建一个反向隧道,将数据从B服务器发送回A服务器。在A服务器上,你可以运行以下命令:

| |

然后在B服务器上,你需要找到一个开放的端口(例如,1234),并在该端口上监听连接:

| |

然后在A服务器上,你可以将数据发送回B服务器的开放端口:

| |

这样,你就创建了一个从A服务器到B服务器的连接,然后又从B服务器回到A服务器的反向隧道。

但请注意,这种方法的安全性较低,因为它不提供SSH所提供的加密和身份验证。在处理敏感数据或在公共网络上操作时,建议使用SSH隧道。

命令解释

A服务器上的命令

命令1 nc 8.222.253.142 1234

nc 8.222.253.142 1234这个命令的作用是使用Netcat(nc)工具在A服务器上创建一个到B服务器(IP地址为8.222.253.142)的TCP连接,并在这个连接上发送和接收数据。

这个命令的具体操作如下:

nc:这是Netcat的命令行工具,用于创建TCP或UDP连接。8.222.253.142:这是B服务器的IP地址,也就是你想要连接的目标地址。1234:这是B服务器上你想要连接的目标端口。

当你运行这个命令时,Netcat会尝试连接到B服务器的1234端口。如果连接成功,你就可以在命令行界面上输入数据,然后按Enter键发送数据到B服务器。同时,你也可以接收从B服务器发送过来的数据。

这个命令通常用于网络调试和数据传输。例如,你可以使用它来测试B服务器的1234端口是否开放,或者将文件从A服务器发送到B服务器。

命令2 nc -l 2283 | nc 8.222.253.142 2283

这个命令实际上是两个Netcat命令的组合,通过管道(|)连接在一起。这两个命令的作用是在A服务器上创建一个监听端口,并将从该端口接收到的数据转发到B服务器。

具体来说:

nc -l 2283:这个命令在A服务器上创建一个监听2283端口的服务。-l参数表示“监听”模式,它让Netcat在指定端口上等待并接收任何到来的连接。一旦有其他设备(例如,客户端或B服务器)连接到这个端口,Netcat就会接收并输出它们发送的数据。|:这是一个管道符,它将前一个命令的输出(即,从2283端口接收到的数据)作为后一个命令的输入。nc 8.222.253.142 2283:这个命令将数据发送到B服务器的2283端口。这里,Netcat会尝试创建一个到B服务器(IP地址为8.222.253.142)的连接,并在这个连接上发送数据。

所以,整个命令的意思是:“在A服务器上监听2283端口,并将从这个端口接收到的任何数据转发到B服务器的2283端口”。这就创建了一个简单的端口转发或隧道服务,可以将数据从A服务器的一个端口转发到B服务器的另一个端口。

下面的实验没有成功

要从公网(B设备)远程登录到内网(A设备)并执行终端命令,你需要创建一个反向SSH隧道。反向SSH隧道可以让你从公网访问内网,即使内网是在NAT或防火墙之后。

以下是创建反向SSH隧道的步骤:

首先,你需要在A设备(内网)上运行一个命令来创建反向SSH隧道。以下是一个例子:

1ssh -f -N -T -R2222:localhost:22 user@8.222.253.142这个命令的含义如下:

-f:让SSH在后台运行。-N:不执行远程命令,这对于只创建隧道的情况很有用。-T:禁用伪终端分配。-R2222:localhost:22:创建一个反向隧道,将B设备的2222端口转发到A设备的22端口(SSH默认端口)。user@8.222.253.142:使用用户名user登录到B设备。

然后,你可以在B设备(公网)上通过反向SSH隧道登录到A设备。以下是一个例子:

1ssh user@localhost -p 2222这个命令将使用用户名

user登录到本地的2222端口,这个端口已经被转发到A设备的SSH端口。

请注意,这种方法需要你在A设备上有权限运行SSH命令,并且B设备的2222端口需要是开放的。同时,你需要知道B设备的用户的用户名和密码。